요즘 웹 서비스 개발에서 리액트(React)를 쓰지 않는 팀을 찾기가 더 어렵습니다.

리액트는 메타(구 페이스북)이 만든 자바스크립트 오픈소스 라이브러리로 웹 프론트개발에 가장 많이 사용되는 표준 웹 기술입니다. 문제는 “프론트엔드 라이브러리”로 알고 있던 리액트가 이제 서버까지 함께 열어주는 출입문이 됐다는 점입니다.

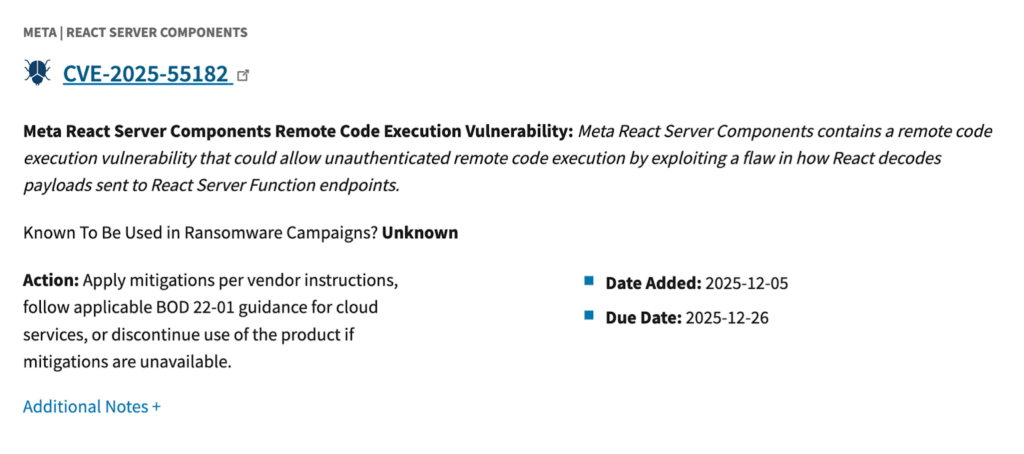

지난 12월 3일 공개된 React Server Components(RSC)의 원격 코드 실행(RCE) 취약점, 일명 React2Shell(CVE-2025-55182) 때문입니다.

[ Log4Shell 만큼 치명적 ]

보안 전문가들은 React2Shell을 2021년 Log4Shell(Log4J 취약점) 이후 가장 파급력 큰 취약점으로 평가하고 있습니다. React2Shell은 Log4Shell처럼 광범위하게 사용되는 기술입니다. 2024년 State of JavaScript 조사에 따르면 응답 개발자의 82%가 React를 사용하고 있으며, React 패키지는 매주 2천만 건 이상의 다운로드를 기록하고 있습니다. 사이버보안기업 위즈(Wiz)의 보고서에 따르면 클라우드 환경의 39%에서 이 취약점에 취약한 시스템이 발견됐습니다. Next.js, Remix 등 주요 프레임워크들이 모두 React 기반입니다.

그런데 공격 난이도는 더 낮습니다.

Log4Shell은 특정 조건이 필요했지만, React2Shell은 네트워크로 접근 가능하고 복잡도가 낮으며 인증 전 단계에서 공격 가능하고 사용자 개입이 필요 없습니다. 단 한 번의 HTTP 요청만으로 서버를 장악할 수 있습니다. CVSS 10.0 최고 등급이 부여된 이유입니다.

실제 공격은 빠르게 나타났습니다.

AWS위협 인텔리전스에 따르면 중국 국가 지원 해킹 그룹들이 공개된 익스플로잇을 “몇 시간 내” 활용했습니다. 공개 일주일도 안 돼 암호화폐 채굴, 자격 증명 탈취, 백도어 캠페인 등 다양한 공격이 관찰되고 있습니다. Log4Shell보다 훨씬 빠른 속도로 악용되고 있는 것입니다.

[React2Shell, 정확히 무엇이 문제인가?]

이 취약점은 RSC에서 사용하는 Flight 프로토콜의 구조적 결함을 악용합니다. 설정 실수나 특정 기능의 문제가 아니라, 프로토콜 설계 단계부터 존재하는 근본적인 결함입니다.

중국 연계 해킹 조직(Earth Lamia, Jackpot Panda 등)이 이미 활발히 공격을 수행하고 있으며, 미국 CISA는 12월 5일 긴급하게 Known Exploited Vulnerabilities(KEV) 목록에 추가했습니다.

AWS에 따르면 React 19.x, Next.js 15.x/16.x, App Router 기반 서비스 등 여러 RSC 지원 프레임워크가 영향을 받습니다.

[한국 대형 사고가 보여준 것: 취약점보다 ‘방치’가 더 위험하다]

React2Shell이 무서운 진짜 이유는 취약점 자체가 아닙니다. “취약점 관리가 안 되는 현실”과 만났을 때 바로 대형 사고로 이어진다는 점입니다.

우리는 올해 이미 비슷한 패턴을 경험했습니다.

롯데카드는 2017년에 적용했어야 할 보안 패치를 방치했습니다. 해커는 이 취약점을 악용해 내부로 침투했고, 결국 128만 명의 개인정보가 유출됐습니다. SK텔레콤도 2016년에 공개된 리눅스 커널 취약점 DirtyCow 패치를 8년 반 동안 미적용 상태로 두었습니다. 그 결과 2,300만 명의 개인정보와 유심(USIM) 인증키가 유출되는 대형 사고로 이어졌습니다. 두 사고의 공통점은 명확합니다.

“취약점이 복잡해서가 아니라, 알려진 취약점을 제때 패치하지 않아 문제가 발생했습니다.”

React2Shell도 똑같은 길을 갈 수 있습니다.

[진짜 문제: 우리 서버가 취약한지 조차 모른다]

문제는 서버가 여기에 해당되는지조차 모르는 상태에서 시간을 보낸다는 것입니다.

요즘 기업들은 개발 단계에서는 보안을 챙깁니다. 하지만 서비스가 ‘운영 중인 서버’에 올라가고 나면 상황이 달라집니다.

- 서버에 소프트웨어를 처음 설치할 때만 취약점을 점검하고, 그 뒤로는 패키지 업데이트, 신규 라이브러리

추가, 긴급 패치 적용 등이 제대로 기록·추적되지 않습니다. - 이번에 올린 패치가 어느 서비스에 영향을 주는지 알기 어려워 손을 대지 않기도 합니다.

- 운영팀·개발팀·보안팀 사이에 “누가 서버 취약점 최종 책임을 지는지”도 애매합니다.

결과적으로 기업 내부에 알려진 취약점은 계속 쌓이는데, 운영 서버 기준으로 정리된 최신 목록은 아무도 갖고 있지 않은 상황이 됩니다.

React2Shell 같은 취약점이 나왔을 때, “우리 서비스 중 어느 서버가, 어떤 버전의 React/Next.js를 쓰고 있는지”

한 번에 답할 수 없다면 이미 위험 신호입니다.

[해법: 운영 서버에서 실제 취약점을 찾는다]

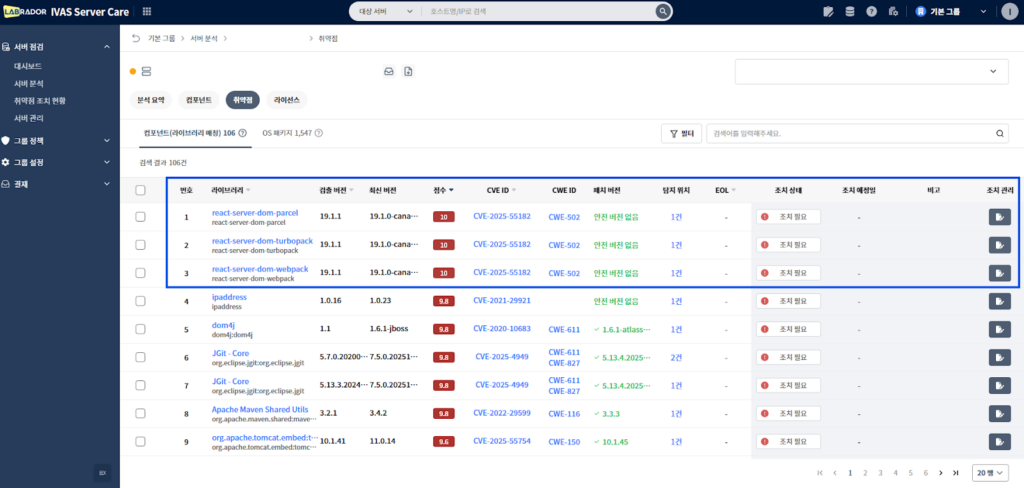

사진설명: 래브라도서버케어는 운영서버에 취약점을 찾아 알려준다.

이런 공백을 메우기 위해 래브라도랩스가 만든 솔루션이 바로 ‘래브라도 서버케어’입니다.

래브라도 서버케어는 다음과 같이 작동합니다:

- 각 서버에 설치된 소프트웨어·프레임워크·라이브러리를 자동으로 수집합니다.

- 이들이 어떤 오픈소스 컴포넌트에 의존하는지 분석합니다.

- 글로벌 오픈소스 취약점 DB와 연결해, CVE-2025-55182(React2Shell)처럼 새로운 CVE가 발표되면 어떤 서버가 영향받는지 즉시 매칭해

알려줍니다.

이렇게 되면 보안팀과 운영팀의 대화도 훨씬 단순해집니다.

보안팀: “React2Shell 영향 서버 12대, P1로 올렸습니다.”

운영팀: “그중 서비스 영향 큰 5대부터 이번 주 안에 패치하죠.”

React2Shell처럼 CVSS 10.0 RCE 취약점이 나타나면, 서버케어는 이를 최상위 위험으로 분류해 즉각 대응할 수 있도록 지원합니다.

실제로 래브라도서버케어 고객 A사는 1000대 서버를 1시간 만에 스캔해 취약점에 노출된 시스템을 식별했습니다. 며칠이 걸려서 일일이 찾아야 했던

작업을 1시간 만에 완료하고 보호 조치에 들어갔습니다.

[지금 답할 수 있습니까?]

React2Shell 자체도 중요하지만, 더 중요한 질문은 이것입니다.

“우리 회사 서버 중, React2Shell에 노출된 서버가 어디에, 얼마나 있는지 오늘 안에 확인할 수 있는가?”

만약 이 질문에 바로 답하기 어렵다면, 이제는 ‘운영 환경에 특화된 취약점 관리 체계’를 점검해 볼 때입니다.

현재 운영 중인 서버 환경에서 React2Shell과 같은 고위험 취약점이 어떻게 탐지·관리되는지, 래브라도랩스와 함께 구체적으로 확인해보시기 바랍니다.

📌 래브라도 서버케어, 지금 바로 시작하세요!

전화: 02-921-0419 (평일 09:00-18:00)

이메일: contact@labradorlabs.ai (1:1 데모 예약 및 견적 문의)