2020년 말, 많은 기관과 기업이 네트워크 관리 소프트웨어를 ‘정상 업데이트’했습니다.

그런데 그 업데이트 파일 안에 공격자가 심어둔 악성코드가 숨겨져 있었고, 그 길을 타고 정부기관과 민간기업까지 연쇄적으로 침해가 확산됐습니다.

우리가 ‘솔라윈즈(SolarWinds) 공급망 공격’이라고 부르는 사건입니다.

이듬해 2021년에는 Kaseya VSA를 노린 공급망형 랜섬웨어 공격까지 이어지면서 “신뢰하던 공급망이 가장 위험한 진입로가 될 수 있다”는 사실이 더 선명해졌습니다.

[정부 규제에서 시작된 SBOM, ‘표준 언어’가 되다]

이런 사건은 정부를 움직였습니다. 미국은 2021년 5월 12일 행정명령 EO 14028을 발표하며 소프트웨어 공급망 보안을 국가 과제로 끌어올렸습니다.

그 실행 일환으로 SBOM (Software Bill of Materials, 소프트웨어 자재명세서)을 중요한 투명성 수단으로 다루기 시작했습니다.

이후 미국 연방 조달 영역에서는 “정부에 납품되는 소프트웨어는 안전한 개발·공급망 관리가 필요하다”는 요구가 구체화됐고, CISA는 보안 개발 준수 체계를 운영하고 있습니다. 정부 주도 흐름은 다른 산업으로도 확장됐습니다. 미국 FDA는 의료기기 사이버보안 가이드에서 SBOM을 중요한 제출·관리 정보로 다루며 요구사항을 구체화했습니다.

유럽도 사이버복원법(Cyber Resilience Act)에서 제품에 포함된 구성요소를 식별·문서화하고, SBOM을 기계가 읽을 수 있는 형식으로 마련· 유지하는 방향을 규정에 반영했습니다. 일본 역시 경제산업성(METI)이 SBOM 도입 가이드를 공개하며 ‘거래(조달)에서 SBOM 요구가 커지는 흐름’을 따라가고 있습니다.

이렇게 처음에는 ‘정부 조달·규제 대응’이 시작이었는데, 최근 중요한 변화가 하나 더 생겼습니다.

[민간 기업 스스로 SBOM 요구]

공급망 공격은 정부만의 문제가 아니었습니다. 사고가 늘어나면서 민간 기업들은 깨달았습니다.

자체적으로 개발하는 소프트웨어 SBOM만으로 미약하고, 협력사·납품물까지 파악해야 사이버 위협에 대응할 수 있다는 점이었습니다.

그래서 민간 기업이 스스로 SBOM을 소프트웨어와 하드웨어 계약시 운영의 기본 조건으로 제시하기 시작했습니다.

글로벌 통신사들은 협력사에 소프트웨어나 하드웨어를 납품할 때 ‘기계가 읽을 수 있는 SBOM을 제출하고, 최신 상태로 유지하라’는 요구를 계약서나 보안 부속서에 넣었습니다. 글로벌 통신사를 시작으로 SBOM은 이제 “정부가 시켜서 하는 서류”가 아니라, 민간이 사고를 줄이기 위해 선택한 운영 원칙이 되고 있습니다. 해커는 통신사를 직접 뚫기보다, 더 약한 고리인 협력사 소프트웨어 구성요소를 노립니다. 이때 통신사가 협력사에게 요구하는 것이 SBOM입니다. ‘어떤 부품(컴포넌트)이 몇 버전으로 들어갔는지’를 납품 단계에서부터 문서로 받으면, 취약점이 터졌을 때 영향 범위 파악과 대응 속도가 빨라집니다.

- 미국 티모바일(T-Mobile)은 서드파티 보안정책에서 SBOM 제공을 요구합니다. 티모바일은 이 정책을 통해 통신망·서비스를 구성하는 소프트웨어의 성분표이자 리스크 관리를 합니다.

- AT&T는 2025년 10월 ‘AT&T Supplier Artificial Intelligence Requirements (SAIR) – v2.1’을 통해 AI솔루션으로 생성된 코드가 들어가는 납품물에 SBOM 공급을 명시했습니다. 공급사는 AI 솔루션 명시는 물론이고 라이브러리/모듈까지 포함한 SBOM을 초도 납품 시점과 이후 모든 버전/릴리스마다 제출해야 합니다.

- 유럽의 오렌지텔레콤과 도이치텔레콤도 소프트웨어와 하드웨어를 납품하는 기업에 SBOM을 요구합니다.

글로벌 기업에 이어 2025년 대규모 사고를 겪은 한국 통신사도 SBOM의 필요성을 절감했습니다.

통신사 보안사고를 겪은 뒤 공급망 보안의 빈틈이 공식적으로 지적되면서, SBOM은 도입 논의를 넘어 재발방지 운영원칙의 한 축으로 들어오고 있습니다. 수년 전 설치된 소프트웨어 취약점이 제대로 관리되지 않아 고객정보 유출 등의 대규모 피해를 입었기 때문입니다.

- SK텔레콤은 자사에 소프트웨어와 하드웨어 등을 공급하는 기업에게 SBOM을 요구하기 시작했습니다.

- KT는 2025년 12월 말 정보보호 종합대책을 발표하고 KT가 자체 개발하는 소프트웨어뿐 아니라, 외부 도입 HW/SW, 협력업체까지 추적·관리하겠다고 발표했습니다. 공급망 보안을 강화해 내부 소프트웨어와 하드웨어 보안을 일관되게 유지하고 발생 가능한 취약점 관리에 집중한다는 것입니다.

[SBOM이 없으면 수출도, 매출도 어려워진다]

이제 SBOM은 ‘있으면 좋은 문서’가 아니라, ‘거래를 성사시키는 필수조건’이 되어가고 있습니다. 글로벌 통신사들이 계약 조건에 SBOM을 넣기 시작한 순간부터, SBOM이 없는 제품은 입찰(RFP)·PoC·납품 심사에서 탈락할 가능성이 커집니다. 즉, SBOM이 없으면 기술이 좋아도 수주가 막히고 매출이 막힐 수 있습니다.

특히 해외 시장은 더 빠르게 움직입니다.

미국을 시작으로 공급망 보안 요구가 강화되면서, 정부 조달뿐 아니라 대기업·통신사·클라우드 사업자까지 SBOM을 요구하는 흐름이 확산되고 있습니다. 이런 환경에서는 SBOM이 없으면 ‘필수 제출 서류 미비’로 취급될 수 있고, 결과적으로 수출(계약 체결) 자체가 지연되거나 막히는 일이 벌어질 수 있습니다. 그리고 실제로 그런 일이 벌어지고 있습니다. 다시 말해, SBOM은 보안 이슈이기도 하지만 동시에 수출·매출을 좌우하는 비즈니스 이슈입니다.

[“문서 한 장”이 아니라, 운영 가능한 SBOM이 필요하다]

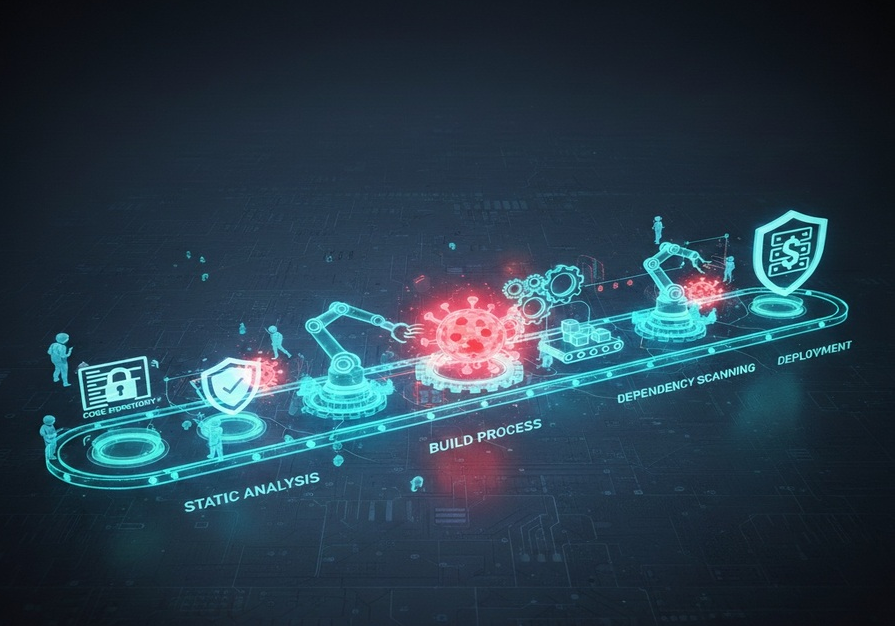

기업이 SBOM을 요구하기 시작했다는 것은 앞으로 한 번 만들고 끝내는 SBOM은 의미가 없다는 것을 의미합니다. 이제, 기업에 필요한 것은 ‘운영 가능한 SBOM’입니다. 기업은 이제 소프트웨어 빌드/배포 파이프라인에서 자동으로 SBOM을 생성해야 합니다. 당연히, 표준 포맷(SPDX, CycloneDX 등)으로 기계가 읽을 수 있게 만들어야 합니다.

SW 버전 릴리스마다 최신 상태로 갱신하고, 취약점 이슈가 터졌을 때 영향 범위를 빨리 계산할 수 있는 상태로 관리해야 합니다.

결국 SBOM은 ‘요구받을 때 급히 만드는 서류’가 아니라, 평소에 자동으로 만들고 자동으로 공유되고, 자동으로 최신화되는 운영 체계가 되어야 합니다.

우선 우리가 만든 소프트웨어에 어떤 성분이 들어있는지 확인해야 합니다. SCA(Software Composition Analysis)를 활용해 우리 코드에 들어간 오픈소스/라이브러리/모듈을 자동으로 찾아서 SBOM을 만들어야 합니다. SCA는 SW내 알려진 취약점(CVE)이 있으면 어떤 버전이 위험한지까지 알려줍니다. 이제 통신사 등 발주처는 협력사·납품사·내부 개발 조직이 만들어내는 SBOM을 표준 포맷(SPDX, CycloneDX 등)으로 모으고, 자동으로 확인(검증)하고 교환(Exchange)할 수 있는 플랫폼을 도입하고 있습니다.

[SBOM 만들고, 보내고, 계속 관리까지…]

SBOM 요구가 커질수록 협력사·납품사는 이렇게 질문을 받게 됩니다.

“SBOM 있나요?”가 아니라 “최신 SBOM을, 표준 포맷으로, 매 릴리스마다 줄 수 있나요?” 입니다.

래브라도랩스는 이 요구에 대응할 수 있도록, 래브라도 SCA(Software Composition Analysis)로 SBOM을 생성·검증합니다.

오픈소스/상용 구성요소, 버전, 라이선스, 취약점 이슈까지 한 번에 정리합니다.

2024년 3월 출시한 래브라도 SCM(Supply Chain Management)으로 SBOM을 “주고받고(SBOM Exchange)”, “납품사별로 관리”하는 운영 체계를 제시합니다. 이제 SBOM은 선택이 아니라 비즈니스 생존 조건이 되어가고 있습니다.

“요구받고 나서 급히 만드는 SBOM”이 아니라, 래브라도랩스 SCA + SCM으로 처음부터 ‘운영 가능한 SBOM’ 체계를 갖추는 것이 가장 빠르고 안전한 길입니다.

래브라도랩스가 지속가능한 SBOM 체계 구축을 도와드립니다.

📌 SBOM 체계 구축, 래브라도와 함께 지금 바로 시작하세요!

전화: 02-921-0419 (평일 09:00-18:00)

이메일: contact@labradorlabs.ai (1:1 데모 예약 및 견적 문의)

[참고자료]

https://www.cisa.gov/news-events/alerts/2021/01/07/supply-chain-compromise

https://www.cisa.gov/news-events/alerts/2021/07/02/kaseya-vsa-supply-chain-ransomware-attack

https://www.whitehouse.gov/wp-content/uploads/2022/09/M-22-18.pdf

https://www.fda.gov/media/178547/download

https://eur-lex.europa.eu/legal-content/EN/TXT/PDF/?uri=CELEX%3A02024R2847-20241120

https://www.t-mobile.com/content/dam/digx/tmobile/us/en/non-dynamic-media/pdf/TISP-600_T-Mobile_Third-Party_Information_Security_Policy.pdf

https://www.t-mobile.com/content/dam/digx/tmobile/us/en/non-dynamic-media/pdf/TISP-600_T-Mobile_Third-Party_Information_Security_Policy.pdf

https://attsuppliers.com/downloads/ATT-Supplier-Artificial-Intelligence-Requirements-V1.pdf

KT 침해사고 대고객 사과..정보보안 혁신 대책 발표 | SBS 이슈라이브

https://www.youtube.com/live/_weOlIKXr_s?si=FshTL3yulNT9Acsp